作者注:详细解析 Codex CLI 的权限模式配置、审批策略设置和常见权限问题解决方案,帮助开发者正确配置编辑权限

很多开发者在使用 Codex CLI 时遇到编辑权限问题,无法正常执行文件修改操作。这通常是由于权限模式配置不当或审批策略设置错误导致的。

本文将详细介绍 Codex CLI 权限系统的完整配置方法,包括沙盒模式切换、审批策略设置和常见问题解决方案,帮你彻底解决 编辑权限配置难题。

核心价值:跟着本文操作,你可以完全掌握 Codex CLI 的权限配置,避免因权限问题影响开发效率。

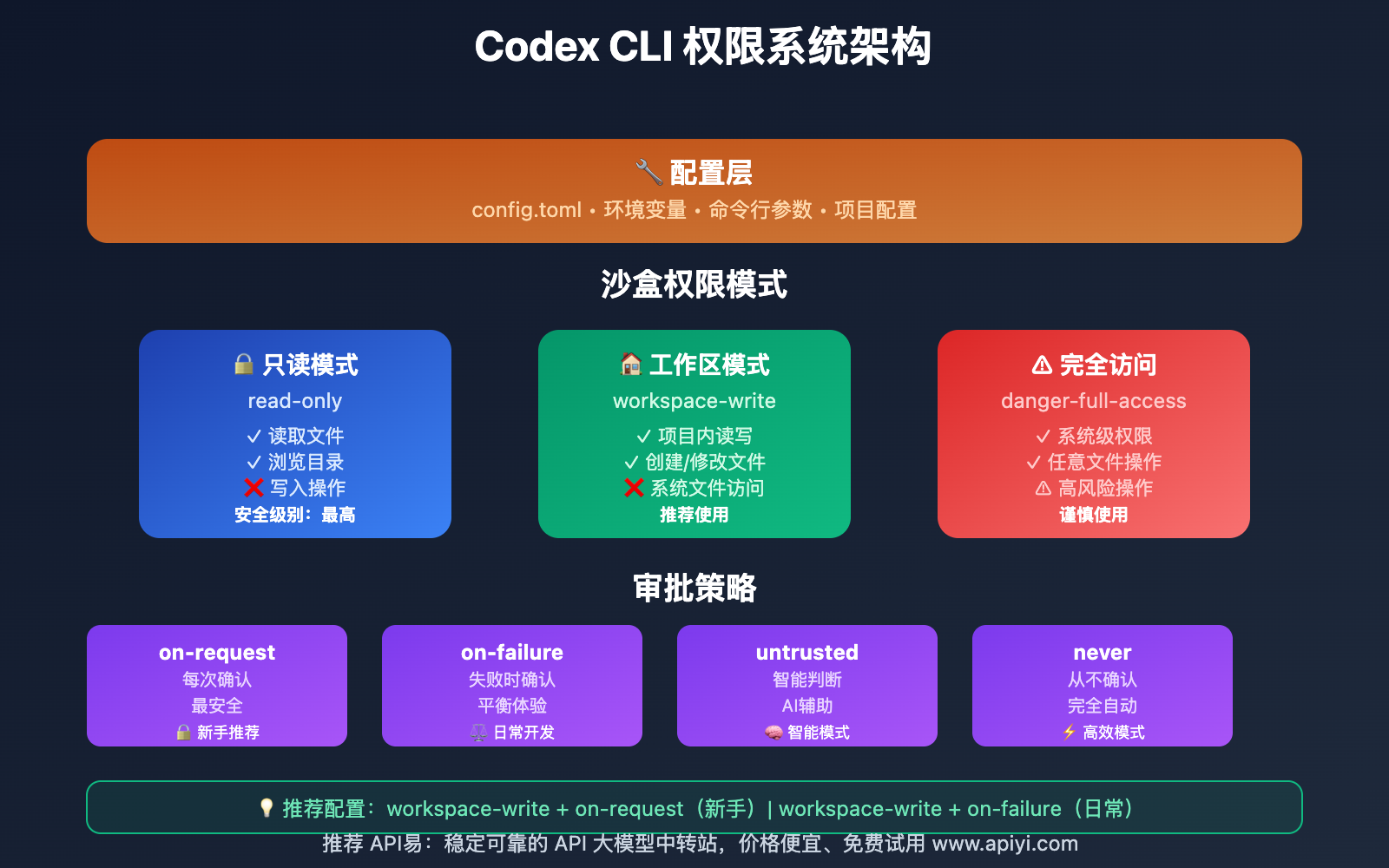

Codex CLI 权限系统概述

Codex CLI 采用多层次的权限控制系统,通过沙盒模式和审批策略来确保代码操作的安全性。理解这套权限体系是正确配置编辑权限的基础。

权限系统核心组件:

- 沙盒模式(Sandbox Mode):控制 Codex CLI 的文件访问范围

- 审批策略(Approval Mode):决定是否需要用户确认操作

- 认证机制(Authentication):确保用户身份和订阅权限

- 配置文件(Configuration):持久化权限设置

安全设计理念:

- 最小权限原则:默认采用最严格的权限限制

- 渐进式授权:根据需要逐步提升权限级别

- 沙盒隔离:限制操作范围,保护系统安全

- 用户控制:重要操作需要明确的用户确认

Codex CLI 三种沙盒权限模式详解

🔒 只读模式(read-only)

特点:最安全的模式,只能读取文件内容,无法执行任何写操作。

| 权限范围 | 允许操作 | 限制操作 | 适用场景 |

|---|---|---|---|

| 文件读取 | ✅ 读取项目文件 | ❌ 创建/修改/删除文件 | 代码分析、学习 |

| 目录访问 | ✅ 浏览目录结构 | ❌ 创建/删除目录 | 项目探索、审查 |

| 系统交互 | ✅ 查看系统信息 | ❌ 执行系统命令 | 安全环境测试 |

启动命令:

# 默认模式(只读)

codex

# 明确指定只读模式

codex --sandbox read-only

🏠 工作区写入模式(workspace-write)

特点:允许在当前项目目录内进行文件操作,是最常用的编辑模式。

| 权限范围 | 允许操作 | 限制操作 | 适用场景 |

|---|---|---|---|

| 项目文件 | ✅ 创建/修改/删除项目文件 | ❌ 访问项目外文件 | 日常开发、功能实现 |

| 子目录 | ✅ 操作所有子目录 | ❌ 访问父级或系统目录 | 项目重构、文件整理 |

| 配置文件 | ✅ 修改项目配置 | ❌ 修改系统配置 | 环境配置、依赖管理 |

启动命令:

# 启用工作区写入权限

codex --sandbox workspace-write

# 带审批确认的工作区写入

codex --sandbox workspace-write --ask-for-approval on-request

⚠️ 完全访问模式(danger-full-access)

特点:最高权限模式,可访问系统任意位置,需谨慎使用。

| 权限范围 | 允许操作 | 安全风险 | 适用场景 |

|---|---|---|---|

| 系统文件 | ✅ 修改任意系统文件 | 🚨 可能破坏系统 | 系统级开发、运维脚本 |

| 全局配置 | ✅ 修改全局配置 | 🚨 影响其他应用 | 环境配置、工具安装 |

| 执行权限 | ✅ 执行任意命令 | 🚨 潜在安全威胁 | 自动化部署、系统管理 |

启动命令:

# ⚠️ 危险:完全访问权限

codex --sandbox danger-full-access

# 建议:带确认的完全访问

codex --sandbox danger-full-access --ask-for-approval on-request

⚠️ 安全警告:完全访问模式具有系统级权限,可能对系统造成不可逆损害。建议仅在必要时使用,并始终启用审批确认。

Codex CLI 审批策略配置

📋 四种审批模式

| 审批模式 | 触发条件 | 用户体验 | 安全级别 | 推荐场景 |

|---|---|---|---|---|

| on-request | 每次写操作前确认 | 交互频繁 | 🔒 最高 | 重要项目、学习阶段 |

| never | 从不要求确认 | 完全自动 | ⚡ 最低 | 信任环境、批量操作 |

| on-failure | 操作失败时确认 | 平衡体验 | 🛡️ 中等 | 日常开发、稳定项目 |

| untrusted | 不信任操作时确认 | 智能判断 | 🧠 智能 | 复杂项目、团队协作 |

🔧 审批策略配置方法

1. 命令行参数配置

# 每次操作前确认

codex --sandbox workspace-write --ask-for-approval on-request

# 从不确认(自动执行)

codex --sandbox workspace-write --ask-for-approval never

# 失败时确认

codex --sandbox workspace-write --ask-for-approval on-failure

# 智能确认模式

codex --sandbox workspace-write --ask-for-approval untrusted

2. 配置文件设置

# ~/.codex/config.toml

[permissions]

default_sandbox = "workspace-write"

approval_mode = "on-request"

auto_approve_safe_operations = true

[safety]

enable_backup = true

backup_location = "~/.codex/backups"

max_file_size = "10MB"

exclude_patterns = ["*.log", "node_modules/", ".git/"]

3. 环境变量配置

# 设置默认权限模式

export CODEX_SANDBOX_MODE="workspace-write"

export CODEX_APPROVAL_MODE="on-request"

# 添加到 shell 配置文件

echo 'export CODEX_SANDBOX_MODE="workspace-write"' >> ~/.bashrc

echo 'export CODEX_APPROVAL_MODE="on-request"' >> ~/.bashrc

source ~/.bashrc

Codex CLI 权限配置实战指南

🚀 快速配置推荐方案

方案一:新手安全配置

# 启动安全的工作区编辑模式

codex --sandbox workspace-write --ask-for-approval on-request

# 验证权限设置

codex /status

方案二:日常开发配置

# 平衡安全性和效率

codex --sandbox workspace-write --ask-for-approval on-failure

# 设置为默认配置

codex config set default-sandbox workspace-write

codex config set approval-mode on-failure

方案三:高级用户配置

# 智能审批模式

codex --sandbox workspace-write --ask-for-approval untrusted

# 启用高级功能

codex config set enable-smart-approval true

codex config set auto-backup true

📝 详细配置文件示例

完整的 ~/.codex/config.toml 配置:

# Codex CLI 权限配置文件

[model]

default = "gpt-4o"

provider = "openai"

[permissions]

# 默认沙盒模式

default_sandbox = "workspace-write"

# 审批策略

approval_mode = "on-request"

# 自动批准安全操作

auto_approve_safe_operations = true

# 操作超时时间

operation_timeout = 300

[safety]

# 启用自动备份

enable_backup = true

backup_location = "~/.codex/backups"

max_backup_files = 50

# 文件大小限制

max_file_size = "10MB"

# 排除模式

exclude_patterns = [

"*.log",

"node_modules/",

".git/",

"*.tmp",

"__pycache__/"

]

[workspace]

# 工作区限制

max_depth = 10

follow_symlinks = false

respect_gitignore = true

[ui]

# 确认提示样式

show_diff_preview = true

confirm_destructive_operations = true

verbose_logging = false

🎯 配置优化建议:如果你需要更稳定的 API 访问和专业的技术支持,建议配合使用 API易 apiyi.com 平台。在配置文件的

[model]部分设置base_url = "https://vip.apiyi.com/v1"即可获得更好的服务体验。

🔄 权限模式动态切换

运行时切换权限:

# 在交互模式中切换权限

codex

> /sandbox workspace-write # 切换到工作区写入模式

> /approval on-request # 设置审批模式

> /status # 查看当前权限状态

项目级权限配置:

# 在项目根目录创建 .codex.toml

cat > .codex.toml << EOF

[project]

name = "我的项目"

permissions = "workspace-write"

approval = "on-failure"

[rules]

auto_approve = ["*.md", "*.txt"]

always_confirm = ["*.config.*", "package.json"]

EOF

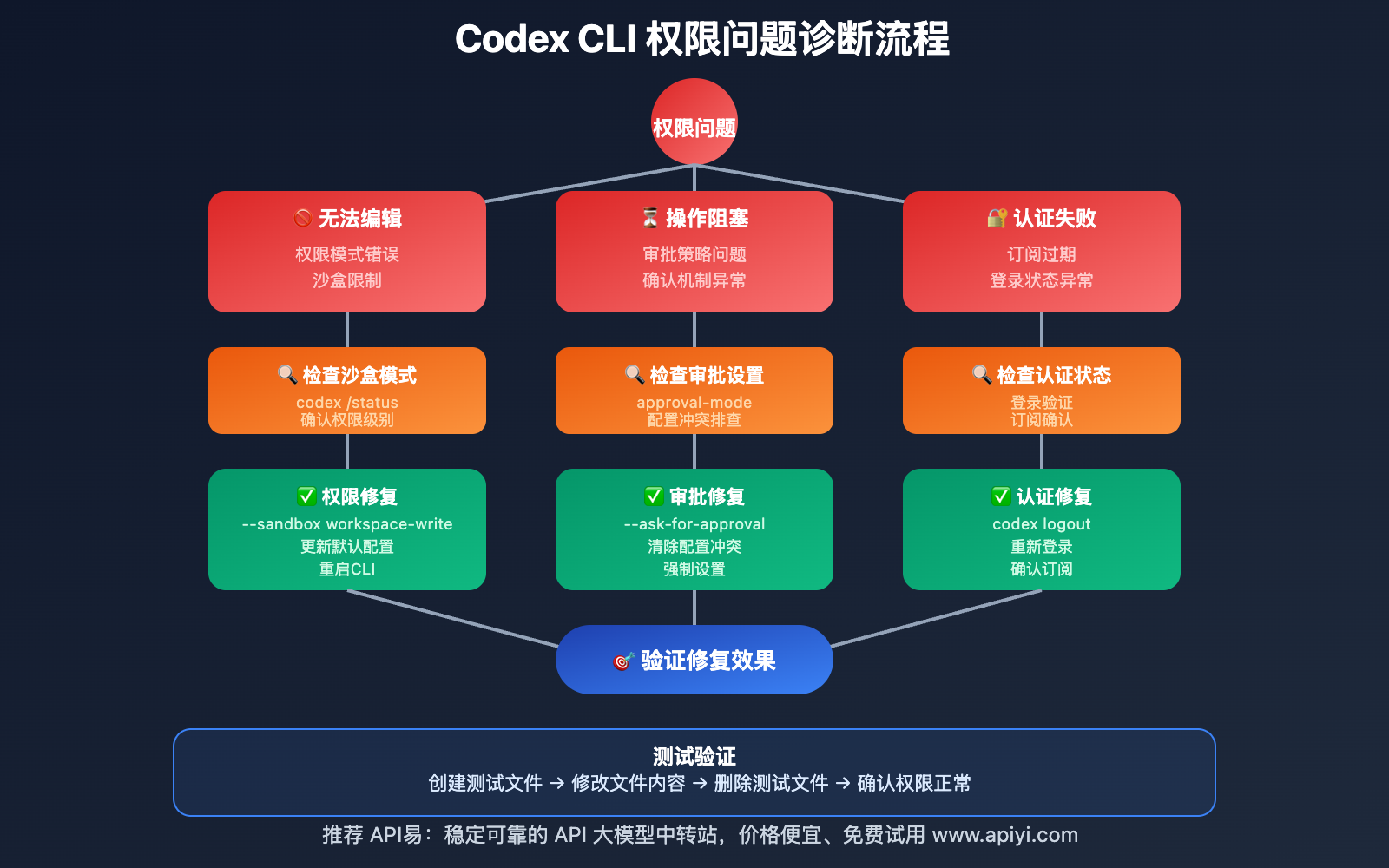

❓ 编辑权限常见问题与解决方案

Q1: 为什么我的 Codex CLI 无法编辑文件,提示权限不足?

问题诊断步骤:

1. 检查当前权限模式

# 查看当前权限状态

codex /status

# 输出示例分析:

# ❌ Sandbox: read-only (只读模式 - 问题所在)

# ✅ Sandbox: workspace-write (正常)

# ⚠️ Sandbox: danger-full-access (过高权限)

2. 检查审批设置

# 查看审批配置

codex config get approval-mode

# 可能的问题配置:

# - "never" 但仍然提示权限不足

# - "on-request" 但没有显示确认提示

3. 解决方案

# 方案A:重新启动并指定权限

codex --sandbox workspace-write --ask-for-approval on-request

# 方案B:修改默认配置

codex config set default-sandbox workspace-write

codex config set approval-mode on-request

# 方案C:检查项目目录权限

ls -la ./

# 确保当前用户对项目目录有写权限

专业建议:如果权限问题持续存在,可能是由于网络连接或 API 访问问题。建议使用 API易 apiyi.com 平台,它提供了更稳定的服务和专业的技术支持。

Q2: 设置了 workspace-write 模式,但编辑操作仍然不生效?

深度诊断方法:

1. 验证认证状态

# 检查登录状态

codex /status

# 确认订阅状态

# ✅ Subscription: ChatGPT Plus (正常)

# ❌ Subscription: Free (需要升级)

# ❌ Authentication: Failed (需要重新登录)

2. 检查工作目录

# 确认在正确的项目目录中

pwd

ls -la

# 检查是否在受限目录中

# 某些系统目录可能被额外保护

3. 测试权限配置

# 创建测试文件验证权限

codex "创建一个名为 test-permissions.txt 的文件,内容为当前时间"

# 如果成功创建,权限配置正确

# 如果失败,检查具体错误信息

4. 重置配置方案

# 备份现有配置

cp ~/.codex/config.toml ~/.codex/config.toml.backup

# 删除配置文件并重新初始化

rm ~/.codex/config.toml

codex --sandbox workspace-write

# 重新进行认证流程

codex logout

codex login

Q3: 审批模式设置为 “never”,为什么还是会弹出确认对话框?

问题分析和解决:

1. 检查配置层级冲突

# 检查全局配置

codex config get approval-mode

# 检查项目配置

cat .codex.toml 2>/dev/null || echo "无项目配置文件"

# 检查环境变量

echo $CODEX_APPROVAL_MODE

2. 配置优先级说明

- 命令行参数 > 项目配置文件 > 全局配置文件 > 环境变量 > 默认值

3. 强制设置解决方案

# 方案A:使用命令行参数强制设置

codex --sandbox workspace-write --ask-for-approval never

# 方案B:清除所有配置冲突

unset CODEX_APPROVAL_MODE

rm .codex.toml

codex config set approval-mode never

# 方案C:验证设置生效

codex config list | grep approval

4. 特殊操作仍需确认

某些高风险操作即使设置为 "never" 也可能需要确认:

- 删除大量文件

- 修改系统配置文件

- 执行潜在危险命令

Q4: 如何为团队项目配置统一的权限策略?

团队权限管理最佳实践:

1. 创建项目级配置文件

# 项目根目录/.codex.toml

[project]

name = "团队项目"

version = "1.0.0"

[permissions]

default_sandbox = "workspace-write"

approval_mode = "on-failure"

require_confirmation = ["package.json", "*.config.*"]

[team]

# 团队成员权限策略

junior_developers = "on-request"

senior_developers = "on-failure"

tech_leads = "untrusted"

[safety]

enable_backup = true

backup_before_destructive = true

max_file_changes_per_operation = 10

2. 版本控制集成

# 将配置文件加入版本控制

git add .codex.toml

git commit -m "添加团队 Codex CLI 配置"

# 在 README.md 中添加使用说明

echo "## Codex CLI 使用" >> README.md

echo "本项目已配置 Codex CLI 权限策略,请使用以下命令启动:" >> README.md

echo "\`\`\`bash" >> README.md

echo "codex --config .codex.toml" >> README.md

echo "\`\`\`" >> README.md

3. 自动化脚本

# 创建团队启动脚本 scripts/codex-start.sh

#!/bin/bash

echo "🚀 启动团队 Codex CLI 配置..."

# 检查配置文件

if [ ! -f ".codex.toml" ]; then

echo "❌ 未找到项目配置文件"

exit 1

fi

# 检查权限

if [ ! -w "." ]; then

echo "❌ 当前目录无写权限"

exit 1

fi

# 启动 Codex CLI

codex --config .codex.toml --sandbox workspace-write

chmod +x scripts/codex-start.sh

团队协作建议:为了确保团队成员都能获得一致的使用体验,建议统一使用 API易 apiyi.com 平台作为 API 代理服务,这样可以避免因网络环境差异导致的权限配置问题。

🔐 安全最佳实践与注意事项

⚠️ 安全风险评估

| 风险级别 | 权限模式 | 潜在风险 | 防护措施 |

|---|---|---|---|

| 🟢 低风险 | read-only | 信息泄露 | 敏感文件访问控制 |

| 🟡 中风险 | workspace-write | 项目文件损坏 | 自动备份、版本控制 |

| 🔴 高风险 | danger-full-access | 系统损坏、数据丢失 | 严格审批、沙盒隔离 |

🛡️ 防护策略配置

1. 自动备份设置

# 启用自动备份

codex config set enable-backup true

codex config set backup-location ~/.codex/backups

codex config set max-backup-files 100

# 手动创建备份

codex backup create "重要修改前备份"

# 恢复备份

codex backup list

codex backup restore <backup-id>

2. 文件保护规则

# ~/.codex/config.toml

[protection]

# 受保护的文件模式

protected_files = [

"package.json",

"*.config.*",

".env*",

"docker-compose.yml"

]

# 禁止操作的目录

forbidden_directories = [

"/etc/",

"/usr/",

"/sys/",

"node_modules/"

]

# 危险操作确认

require_confirmation = [

"rm", "delete", "drop",

"truncate", "format"

]

3. 监控和日志

# 启用详细日志

codex config set verbose-logging true

codex config set log-file ~/.codex/codex.log

# 查看操作历史

codex history list

codex history show <operation-id>

# 设置操作限制

codex config set max-operations-per-hour 100

codex config set max-file-size-mb 50

📊 权限使用建议

开发阶段权限策略:

| 开发阶段 | 推荐权限模式 | 审批策略 | 原因说明 |

|---|---|---|---|

| 学习探索 | read-only | – | 安全学习,避免意外修改 |

| 功能开发 | workspace-write | on-request | 平衡安全性和开发效率 |

| 测试调试 | workspace-write | on-failure | 减少干扰,关注异常情况 |

| 生产部署 | workspace-write | on-request | 严格控制,确保操作安全 |

| 系统维护 | danger-full-access | on-request | 必要时使用,严格确认 |

📚 延伸阅读与进阶配置

🔧 高级权限控制

自定义权限规则:

# ~/.codex/advanced-permissions.toml

[custom_rules]

# 基于文件类型的权限

[custom_rules.file_types]

".md" = "auto-approve"

".txt" = "auto-approve"

".json" = "require-confirmation"

".yaml" = "require-confirmation"

".sh" = "require-confirmation"

# 基于操作类型的权限

[custom_rules.operations]

"create" = "auto-approve"

"read" = "auto-approve"

"update" = "require-confirmation"

"delete" = "require-confirmation"

# 基于文件大小的权限

[custom_rules.size_limits]

small_files = { max_size = "1MB", permission = "auto-approve" }

large_files = { max_size = "10MB", permission = "require-confirmation" }

huge_files = { max_size = "100MB", permission = "deny" }

集成外部工具:

# Git 集成

codex config set git-integration true

codex config set auto-commit false

codex config set commit-template "Codex CLI: {operation_summary}"

# IDE 集成

codex config set vscode-integration true

codex config set editor-command "code"

# CI/CD 集成

codex config set ci-mode true

codex config set non-interactive true

🛠️ 高级配置建议:在构建复杂的权限控制系统时,建议结合使用 API易 apiyi.com 平台的高级功能。该平台提供了细粒度的权限控制、使用量监控和安全审计功能,是企业级应用的理想选择。

🔗 相关工具与资源

| 工具类型 | 推荐工具 | 集成优势 |

|---|---|---|

| 权限管理 | sudo、ACL | 系统级权限控制 |

| 文件监控 | inotify、fswatch | 实时文件变更监控 |

| 备份工具 | rsync、rclone | 自动化备份方案 |

| API管理 | API易平台 | 统一的API权限管理 |

🎯 总结

Codex CLI 的编辑权限配置 是确保安全高效使用这款AI编程工具的关键环节。通过合理的权限模式选择和审批策略设置,可以在保障安全的前提下最大化开发效率。

重点回顾:权限配置的核心是平衡安全性和便利性

在实际应用中,建议:

- 新手阶段:使用 workspace-write + on-request 组合,确保操作安全

- 熟练使用:根据项目需求选择 on-failure 或 untrusted 模式

- 团队协作:建立统一的项目级权限配置和规范

- 安全防护:启用自动备份和操作日志,建立完善的恢复机制

最终建议:为了获得更稳定的权限管理体验和专业的技术支持,强烈推荐配合使用 API易 apiyi.com 平台。它不仅提供了可靠的API服务,还有完善的权限控制和监控功能,能够显著提升 Codex CLI 的使用安全性和稳定性。

📝 作者简介:资深DevOps工程师,专注于AI工具的安全配置和权限管理。定期分享AI编程工具的最佳实践,更多安全配置指南和技术资源可访问 API易 apiyi.com 技术社区。

🔔 技术交流:欢迎在评论区讨论权限配置相关问题,持续分享AI工具的安全使用经验。如需专业的权限管理支持,可通过 API易 apiyi.com 联系我们的技术团队。